Negli ultimi anni i danni causati dal cybercrime hanno raggiunto dimensioni enormi che colpiscono ormai milioni di persone nel mondo e mettono in pericolo il sistema economico nel suo complesso; basti citare la stima a livello globale che il Rapporto CLUSIT sulla sicurezza ICT in Italia[1] quantificava, per il solo 2017, in 500 miliardi di dollari.

Tra i crimini informatici, gli attacchi ransomware sono tra i più pericolosi criminiche attualmente minacciano i sistemi informatici e l’Italia, nel primo semestre 2020, è risultato essere all’11° posto nel mondo tra i Paesi più colpiti[2] e secondo in Europa dopo la Germania. Il ransomware è un software dannoso (“malware”) progettato per bloccare l’accesso ad un sistema informatico, spesso crittografando i dati o i programmi in esso contenuti, finalizzato ad estorcere alle vittime un riscatto in cambio della decrittografia delle informazioni e del ripristino dell’accesso. In alcuni casi, inoltre, gli autori dell’attacco minacciano di pubblicare file sensibili appartenenti alle vittime.

Il fenomeno è in continua crescita e colpisce privati, enti pubblici e società sia di piccole che di grandi dimensioni. Non sono disponibili dati attendibili, ma alcune ricerche individuano in una percentuale tra il 20 ed il 30 % il numero di vittime che paga il riscatto per rientrare in possesso dei propri dati informatici. A tal proposito, un recente rapporto di Allianz Global Corporate & Specialty[3] quantifica in mezzo milione gli incidenti ransomware segnalati a livello globale lo scorso anno, che sono costati almeno 6,3 miliardi di dollari solo in richieste di riscatto, stimando che i costi totali associati alla gestione di tali eventi superino di gran lunga i 100 miliardi di dollari.

Negli ultimi mesi del 2020, alcune importanti società italiane sono state oggetto di attacchi che hanno causato enormi danni alle rispettive infrastrutture informatiche – arrivando addirittura al blocco delle attività produttive -, con richieste di riscatto per diversi milioni di euro in bitcoin. In alcuni casi, al fine di ottenere il pagamento richiesto, gli hackers hanno minacciato di rendere pubblici i dati acquisiti, iniziando a diffonderne una parte sul web. Anche le Pubbliche Amministrazioni sono spesso obiettivo di attacchi, ad esempio, lo scorso settembre il Comune di Rieti è stato colpito con una richiesta di riscatto di 500 mila euro in bitcoin.

Questi sono solo alcuni esempi nei quali le vittime hanno reso pubblico il problema e si sono rivolte alle Autorità ma, quotidianamente, avvengono migliaia di casi con richieste di riscatto dei più svariati importi che, purtroppo, i malcapitati decidono di pagare, alimentando così il business del cybercrime che ormai genera profitti nell’ordine di miliardi di dollari.

Tali proventi illeciti vengono incassati e trasferiti facendo uso prevalentemente di piattaforme di scambio di valute virtuali; in tale ottica, le Autorità antiriciclaggio internazionali[4] e nazionali[5] hanno emanato apposite indicazioni per sollecitare i soggetti obbligati a porre maggiore attenzione al fenomeno ed evitare che gli intermediari finanziari possano essere sfruttati per trasferire ed occultare i proventi illeciti derivanti dalle attività di ransomware.

Nel mese di ottobre 2020 il Financial Crimes Enforcement Network (FinCEN)[6], Autorità AML statunitense, ha pubblicato specifiche istruzioni finalizzate a sensibilizzare le istituzioni finanziarie sulle tendenze, le tipologie ed i potenziali indicatori di anomalia dei ransomware e delle attività di riciclaggio correlate. Inoltre, il 12 novembre 2020[7], è stato attivato il cosiddetto FinCEN Exchange, che consiste in una partnership pubblico-privata con le parti coinvolte, comprese le forze dell’ordine e le istituzioni finanziarie, per un confronto tra tutti i soggetti interessati, per stimolare una sempre maggiore attenzione sul contrasto del riciclaggio derivante dagli attacchi ransomware.

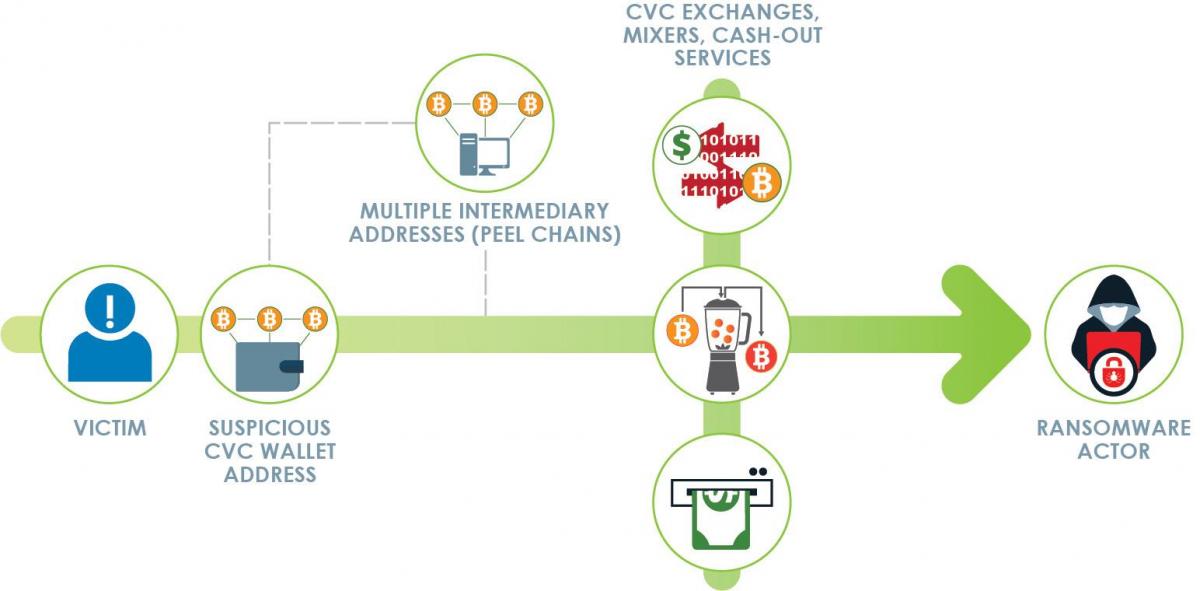

Le indicazioni emanate nel mese di ottobre evidenziano che il rilevamento e la segnalazione dei pagamenti collegati al fenomeno dei ransomware sono fondamentali per prevenire e dissuadere i criminali informatici dal porre in essere attacchi ed estorcere denaro. In tale contesto, FinCEN, dopo aver chiarito che sia l’estorsione che la frode informatica sono reati presupposto del riciclaggio, evidenzia come le istituzioni finanziarie giochino un ruolo cruciale nella riscossione dei pagamenti dei riscatti. Infatti, tipicamente un’operazione di ransomware si articola in diverse fasi e coinvolge un istituto di deposito o un money services business[8] a cui viene trasferito – anche a mezzo bonifico – l’importo del “riscatto”; successivamente, la vittima converte l’importo trasferito nella valuta virtuale (spesso non regolamentata) richiesta dall’autore e lo invia su un cosiddetto wallet hosted[9] indicato dal medesimo autore. A questo punto, il criminale informatico ricicla i fondi con vari mezzi per convertire il riscatto in altre valute virtuali o in denaro, polverizzando gli importi su diversi account spesso con sedi in giurisdizioni con assetti AML/CFT più deboli (vedi sotto schema rappresentativo di un’operazione di ransomware pubblicato dal FinCEN).

La FIU americana, dopo aver evidenziato le attuali tendenze e tipologie di ransomware e dei pagamenti associati al fenomeno, nonché l’aumento della raffinatezza delle metodologie degli attacchi, identifica alcuni indicatori di anomalia (red flags indicators) per supportare i soggetti obbligati nell’attività di compliance AML diretta ad individuare e segnalare operazioni sospette relative allo specifico settore, attività che dovrà comunque fondarsi su un generale risk based approach conforme alla normativa antiriciclaggio statunitense (Bank Secrecy Act).

Tra gli indicatori di anomalia individuati dal FinCEN si possono riscontrare quelli derivanti da informazioni (fonti aperte, analisi di Autorità governative, dati acquisiti dal soggetto obbligato) che collegano il cliente o la controparte ad attività di ransomware in genere, ovvero quando addirittura il cliente giustifichi l’operazione finanziaria come pagamento di un attacco ricevuto.

Ulteriori elementi di sospetto possono emergere dall’analisi del profilo del cliente che effettua una transazione in valuta virtuale, allorquando si tratti di un ente che detenga dati informatici particolarmente sensibili (istituzione finanziaria, autorità pubblica o sanitaria, ecc.), ovvero quando il cliente stesso mostri una conoscenza limitata delle valute virtuali convertibili ma effettua richieste urgenti e per importi rilevanti.

Altri indicatori di anomalia possono derivare dalla rilevazione di ingenti operazioni di cambio di virtual assets con altre criptovalute o in denaro che facciano presumere un’attività di exchanger non comunicata al FinCEN e, quindi, non soggetta ali obblighi di monitoraggio e segnalazione AML/CFT.

Al di là degli elementi di sospetto elencati, l’avviso del FinCEN chiarisce che le istituzioni finanziarie devono inoltrare una segnalazione di operazione sospetta (Suspicious Activity Report – SAR) quando sanno, sospettano o hanno motivo di sospettare che sia stata tentata o eseguita una transazione collegata in qualche modo ad attività di ransomware; tale valutazione andrà estesa anche ponendo attenzione al profilo della vittima, analizzando eventuali flussi finanziari anomali connessi al pagamento del riscatto. Sempre in relazione agli obblighi di segnalazione, le SARs dovranno contenere tutte le informazioni disponibili sull’attività sospetta, arricchite di ogni elemento – anche di natura tecnica – per consentire alle Autorità di Controllo l’approfondimento investigativo (indirizzi e-mail, indirizzi IP, riferimenti ai portafogli di valuta virtuale, informazioni sui dispositivi mobili utilizzati). In merito a tali informazioni, la pubblicazione richiama le disposizioni generali sulla modalità di redazione delle SARs e sulla conservazione della documentazione a supporto delle segnalazioni[10] da parte dei soggetti obbligati, che dovrà essere mantenuta per un periodo di 5 anni e trasmessa in caso di richiesta alle Autorità di Controllo. Inoltre, FinCEN specifica di indicare puntualmente il sospetto di attività ransomware nell’oggetto della segnalazione utilizzando appositi codici identificativi.

Da segnalare, infine, che il FinCEN sollecita le istituzioni finanziarie a condividere tra loro le informazioni relative a possibili attività illecite collegate ad attacchi ransomware mediante l’utilizzo e secondo i canoni di una specifica Sezione dello USA PATRIOT Act[11]. Infatti tale utile strumento, non previsto nell’ordinamento italiano, fornisce agli istituti finanziari la possibilità di condividere informazioni tra loro, al fine di identificare e segnalare potenziali attività di riciclaggio o finanziamento del terrorismo in presenza di una serie di attività fraudolente e altre attività criminali, tra cui estorsioni e frodi informatiche.

[1] CLUSIT – Associazione italiana per la sicurezza informatica – Rapporto 2018 sulla sicurezza ICT in Italia – https://clusit.it/wp-content/uploads/download/Rapporto_Clusit_2018_aggiornamento_settembre.pdf.

[2] “Securing the Pandemic-Disrupted Workplace”, report sulle minacce informatiche del primo semestre 2020, a cura di Trend Micro Research – https://www.trendmicro.com/it_it/about/newsroom/press-releases/2020/2020-09-22-l-Italia-continua-a-essere-bersagliata-da-malware-e-ransomware.html.

[3] Allianz: Cybercrime brings expensive losses for companies, but internal failures most frequent cause of cyber claims – 19 novembre 2020 – https://www.agcs.allianz.com/news-and-insights/news/cyber-risk-trends-2020.html.

[4] Fatf Report Virtual Assets Red Flag Indicators of Money Laundering and Terrorist Financing – 14 settembre 2020 – http://www.fatf-gafi.org/media/fatf/documents/recommendations/Virtual-Assets-Red-Flag-Indicators.pdf.

[5] Comunicazione UIF Utilizzo Anomalo di Valute Virtuali – 28 maggio 2019 – https://uif.bancaditalia.it/normativa/norm-indicatori-anomalia/comunicazione_vv_2019.pdf.

[6] Il Financial Crimes Enforcement Network è stato istituito con il Treasury Order nr. 105-08 del Segretario del Tesoro degli Stati Uniti il 25 aprile 1990 e, attualmente, è integrato nel Dipartimento del Tesoro degli Stati Uniti. La missione istituzionale di FinCEN è proteggere da attività illecite il sistema finanziario e combattere il riciclaggio di denaro sporco e promuovere la sicurezza nazionale attraverso la raccolta, l’analisi e la diffusione di informazioni finanziarie e l’uso strategico delle autorità finanziarie. FinCEN svolge la sua missione ricevendo e conservando i dati delle transazioni finanziarie; inoltre analizza e diffonde tali dati a fini di contrasto e coopera a livello globale con le organizzazioni omologhe degli altri Stati (FIU) e con gli organismi internazionali (GAFI, Gruppo Egmont). FinCEN esercita funzioni regolatorie principalmente ai sensi del Currency and Transaction Reporting Act del 1970 (il cui quadro legislativo viene comunemente definito “Bank Secrecy Act” – “BSA”), modificato dal Titolo III del Patriot Act del 2001, nonché da diverse norme che ne hanno esteso ed integrato i poteri e le competenze. Il BSA è il primo e più completo statuto federale che detta le linee di contrasto al riciclaggio di denaro e al finanziamento del terrorismo. Il BSA autorizza il Segretario del Tesoro a emanare regolamenti che impongono alle banche e ad altri istituti finanziari di adottare una serie di precauzioni contro i reati finanziari, tra cui l’istituzione di programmi AML e l’archiviazione di rapporti connessi con indagini e procedimenti penali, fiscali e regolamentari, anche in materia di intelligence e antiterrorismo. Il Segretario del Tesoro delega il Direttore di FinCEN ad attuare, amministrare e far rispettare il Bank Secrecy Act e le altre normative di settore. Il Congresso degli Stati Uniti ha assegnato a FinCEN specifici poteri diretti alla raccolta, l’analisi e la diffusione a livello centrale delle informazioni connesse al monitoraggio del sistema finanziario a supporto delle Autorità pubbliche e dell’industria finanziaria a livello federale, statale, locale e internazionale.

[7] FinCEN Holds Virtual FinCEN Exchange on Ransomware- https://www.fincen.gov/news/news-releases/fincen-holds-virtual-fincen-exchange-ransomware.

[8] Un’attività di servizi monetari (MSB) generalmente include qualsiasi attività che consente la trasmissione o conversione di denaro, fornisce servizi di cambio valuta o incasso assegni o altri strumenti di pagamento.

[9] I wallet hosted sono portafogli di valuta virtuale convertibile in cui l’exchange riceve, archivia e trasmette la valuta stessa per conto dell’intestatario.

[10] FinCEN Guidance – “Suspicious Activity Report Supporting Documentation” (13 giugno 2007) – https://www.sec.gov/about/offices/ocie/amlmf/fin-2007-g003.pdf.

[11] Guidance on the Scope of Permissible Information Sharing Covered by Section 314(b) Safe Harbor of the USA PATRIOT Act (16 giugno 2009) – https://www.fincen.gov/sites/default/files/shared/fin-2009-g002.pdf. Tale strumento, in base alla normativa statunitense, è utilizzabile dai seguenti soggetti obbligati: banche, casinò, società di servizi monetari, broker, fondi comuni di investimento, compagnie di assicurazioni, rivenditori di metalli preziosi, pietre preziose o gioielli, operatori di sistemi di carte di credito, società di prestito o finanziarie. Grazie all’utilizzo di tale strumento di cooperazione tra i soggetti obbligati, FinCEN evidenzia (https://www.fincen.gov/sites/default/files/shared/314bparticipationinfo.pdf) che, nel 2019, oltre 7.000 istituzioni finanziarie hanno condiviso informazioni, da cui sono scaturite circa 16.000 SARs.